Letzte Änderung am 24. Februar 2022 by Christoph Jüngling

Ich habe gerade mal wieder eine interessante Phishing-Mail bekommen, die angeblich von der DKB (Deutsche Kreditbank AG) stammt. Ich sage bewusst “angeblich”, denn es gibt einige Hinweise auf einen anderen Absender. Abgesehen davon wäre es natürlich vollkommen sinnlos, wenn eine Bank ihren eigenen Kunden eine Phishing-Mail zuschickt, die sie auf einen ganz anderen Server leitet.

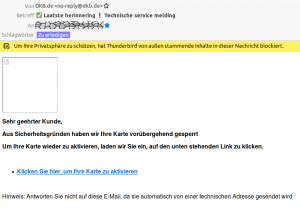

Interessant ist die Mail auch weniger wegen ihres textlichen Inhalts, der ist nicht spektakulär (klicken zum Vergrößern):

In diesem Artikel

Der Betreff

Der Betreff der Mail ist interessanterweise nicht in deutscher Sprache gehalten, obwohl die DKB eine Bank mit Sitz in Berlin ist und ich mit dieser auch kaum in einer anderen Sprache kommunizieren würde.

Es wirkt wie Holländisch, und man ist versucht, es als “Letzte Erinnerung ! Technische Service-Meldung” zu verstehen. Der grün-weiße Haken und das rote Ausrufezeichen sorgen für Aufmerksamkeit in der Liste der immer gleichen eMails. In der Tat finde ich die ersten vier Worte auch im dict.cc. Das Wort “melding” jedoch wird dort mit “schmelzen” übersetzt. Eine “Technische Service-Schmelze” also. Okaayyyyy.

Die Adresse

Diese ist spannend. Der Text enthält eine URL, die wir uns näher anschauen wollen. Die Aufforderung “Klicken Sie hier, um Ihre Karte zu aktivieren” ist in blau und unterstrichen gehalten – so werden traditionell Links im Web gekennzeichnet, das ist nicht ungewöhnlich. Dass dabei die persönliche Anrede sogar mit einem Großbuchstaben am Anfang geschrieben wird, ist inzwischen auch nicht mehr ungewöhnlich. Solche Mails haben in den vergangenen Jahren an sprachlicher Qualität massiv gewonnen.

Der Link sieht folgendermaßen aus:

http://www.dkb.de.xsph.ru/dkb.de/

Dabei fällt auf, dass die im Grunde korrekte Domain dkb.de gleich zweimal vorkommt (ich habe sie hier in Fettdruck hervorgehoben). Das ist ungewöhnlich, aber man wollte wohl sichergehen. Offenbar sollte hier der Möglichkeit vorgebeugt werden, dass der Benutzer sich die URL tatsächlich anschaut! Oder es geht um das Austricksen von automatischen Erkennungsroutinen, die die Domain aus dem eMail-Absender in der URL suchen – und dann natürlich finden.

Das erste mal taucht “dkb.de” sogar mit www davor und direkt auf das http:// gefolgt auf, so dass der optische Eindruck der Richtigkeit entsteht. Denn wer liest schon komplette URLs? Doch wir wollen das trotzdem mal machen, denn die URL geht noch weiter, und dabei offenbart sich das wahre Ziel der Adresse.

Das Adressenkonzept im WWW ist im Grunde ganz einfach:

protokoll://serveradresse/pfad

Das Protokoll ist in der Regel http oder https. Die Serveradresse besteht aus dem kompletten Bereich zwischen dem Doppelslash und dem nächsten einfachen Slash, in unserem Fall also “www.dkb.xsph.ru”. Man liest Serveradressen am besten von hinten nach vorn. Das “ru” am Ende ist dabei die Länderkennung, die sogenannte Top-Level-Domain. Sie steht für Russland. Der nächste Teil davor, durch einen Punkt abgetrennt, ist dann der Server selbst. Und damit sind wir dem Ziel schon recht nah gekommen: “xsph.ru” ist der Server, aber wer die Domain direkt im Browser aufruft erhält einen Fehler “402 – Payment Required”. Das “www.dkb.de” davor ist dann nur noch eine Subdomain auf diesem Server.

Und letztlich der dritte Teil, der Pfad, ist wie ein Pfad auf dem lokalen Dateisystem (Festplatte) zu verstehen. Da kann alles mögliche stehen, Beweiskraft hat so etwas nicht.

Die obige Adresse liest sich also wie folgt:

- Protokoll: http

- Server: xsph.ru

- Subdomain(s): www.dkb.de

- Pfad: dkb.de

Im Gegensatz dazu würde die echte Adresse der DKB zum Beispiel so aussehen:

https://www.dkb.de/irgendwas

Wir sehen schon, das sieht etwas anders aus. Und genau das ist der entscheidende Unterschied, dass direkt hinter “dkb.de” der Slash steht. Damit ist das der letzte Teil der Serveradresse, und damit landen wir wirklich auf dem Server der Bank. Wenn man das einmal weiß, ist es gar nicht so schwer zu erkennen, oder?

Der Grund

Jetzt wird es aber wirklich seltsam. Ich habe Jahrzehntelang gar nicht gewusst, dass es eine Deutsche Kreditbank überhaupt gibt, geschweige denn habe ich nach deren Webadresse gesucht, oder diese besucht. Erst vor wenigen Wochen empfahl mir ein Freund diese Bank, woraufhin sie natürlich auch in meiner Browser-Historie auftaucht. Ebenso habe ich trotz aller Vorsicht sicherlich auch Spuren im Netz hinterlassen.

Wie gesagt, erst seit wenigen Wochen kenne ich die DKB überhaupt, und flugs bekomme ich eine Phishing-Mail mit genau diesem Ziel! Angeblich sei meine Karte gesperrt. Natürlich ist das auffällig, denn ich habe mich bisher nicht entschließen können, mir dort ein Konto einzurichten. Verschwörungsmythos? Vielleicht, aber als Theorie zunächst allemal akzeptabel. Vielleicht sollte ich doch konsequenter auf Tor setzen.

Die Frage, ob es sich dabei um Zufall oder Absicht handelt, werde ich wohl nicht abschließend klären können. Doch um es mit Leroy Jethro Gibbs zu sagen: “So etwas wie Zufall gibt es nicht!” (Regel Nr. 39).

Hurz!

Sorry, der musste einfach sein :-)

Ich hoffe, ich habe euch mal wieder etwas die Augen öffnen können, mit welchen Tricks die bösen Jungs arbeiten. Wobei ich hierbei natürlich die bösen Mädels keineswegs ausklammern möchte, schließlich ist korrektes Gendering doch inzwischen wieder im Trend.

Neueste Kommentare