Letzte Änderung am 23. Juni 2022 by Christoph Jüngling

WARNUNG: Eine Mail mit scheinbar echtem Paypal-Aussehen enthält einen Link, der möglicherweise zu einer kopierten Paypal-Loginseite führt. Klicke auf keinen Fall diesen Link an und gib niemals deine Zugangsdaten in solch eine Seite ein!

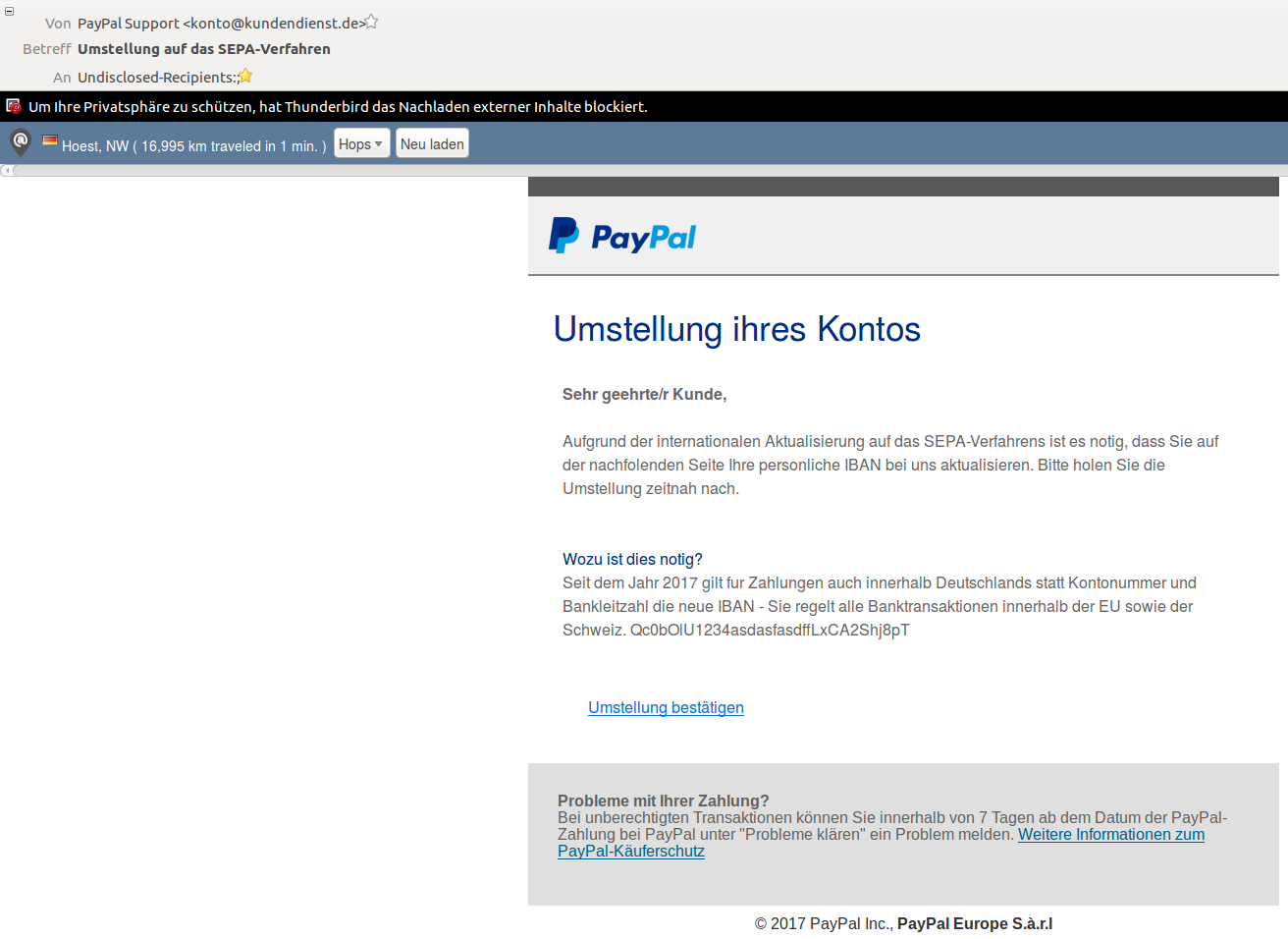

Heute erreichte mich eine sehr gut gemachte Mail, die angeblich von Paypal stammt. Das Aussehen wirkt auf den ersten Blick wie erwartet:

Es scheint sich um eine übliche Mail von Paypal zu handeln, die als Vorlage diente. Der Kontext der gegebenen Informationen wirkt stimmig, das Layout ebenfalls. Als Absender ist “PayPal Support <konto@kundendienst.de>” eingetragen, wobei der Aufruf der Website mit der Domäne “kundendienst.de” auf eine Unterseite der Kette “expert.de” (also keineswegs Paypal) verweist und zu einem Fehler führt.

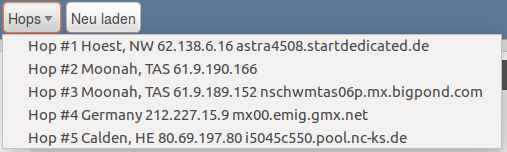

Interessant ist der Weg, den die Mail angeblich genommen hat (Screenshot des Plugins “MailHops”). Welchen Grund könnte es geben, eine Mail von Nordrhein-Westfalen über Australien zu routen? Na ja, IP-Pakete machen manchmal seltsames.

Nun aber zum eigentlichen Problem. Es hat den optischen Anschein, dass in der Mail zwei Links enthalten sind: Zunächst “Umstellung bestätigen” und am Ende nochmal “Weitere Informationen zum Paypal-Käuferschutz”. Letzteres ist jedoch kein aktiver Link, der Text ist nur so formatiert. Dies soll vermutlich verhindern, dass Spam-Checker aufgrund der Tatsache zweier völlig unterschiedlicher Links Alarm schlagen. Der einzige Link steckt hinter “Umstellung bestätigen” und verweist auf eine Domain “web-de.nrw”, die zwar unter der Adresse 104.31.67.225 existiert, aber keine verwertbare HTML-Seite ausgibt. Und natürlich ebenfalls kaum zu Paypal gehören dürfte. Davon abgesehen scheint der Link unvollständig zu sein, denn er wird noch mit einem PHP-File ergänzt, das den Parameter “email” erhalten soll. Der Wert dieses Parameters ist jedoch leer. Ich habe diese Seite mit dem Linux-Tool “wget” aufgerufen. Dieses Tool läd nur den gelieferten HTML-Code herunter und speichert ihn in eine Datei, interpretiert ihn jedoch nicht (wie es ein Browser tun würde).

Dem ersten Anschein nach scheint es sich bei dem Link in der eMail um eine Paypal-Loginseite zu handeln. Weitere Analysen habe ich nicht durchgeführt.

Hinter der hier dargestellten seltsamen Zeichenfolge im Text am Ende des Absatzes “Wozu ist das nötig?” verbirgt sich im Quelltext ein Image-Tag, das eine Datei von www.eclicker.nl herunterladen soll. Diese könnte ein Script enthalten haben, die Domain ist gerade nicht (mehr?) erreichbar. Thunderbird hat diese Datei nicht heruntergeladen, wie in dem Hinweistext im obigen Screenshot zu lesen ist.

Ein abschließender Hinweis: Ich gehe davon aus, dass keine der genannten und verlinkten Firmen an diesem Phishing-Angriff beteiligt ist. Solche Adressen sind allgemein verfügbar und lassen sich ebenso leicht in eine Mail einfügen, wie ich dies in diesem Artikel gemacht habe. Der einzige Grund für diesen Artikel ist die Warnung vor dem Versuch, die Zugangsdaten von Paypal abzugreifen.

Neueste Kommentare