Letzte Änderung am 11. Dezember 2022 by Christoph Jüngling

Wir erinnern uns sicher noch alle an TrueCrypt, das Programm, mit dem man Dateien und Laufwerke verschlüsseln konnte. Über einige Jahre hinweg galt es als das sicherste Programm, doch es kamen im Zuge Edward Snowdens Enthüllungen grundsätzliche Zweifel auf. Immerhin war und ist das Programm “Open Source”, so dass es mit hinreichend viel Sachverstand sicher möglich sein sollte, die Zweifel zu bestätigen oder auszuräumen. Dies geschah dann auch mit Finanzierung durch Spendengelder, es erfolgte ein offizielles Security-Audit durch das Open Crypto Audit Project.

Heise vermeldete im April 2015, “das Open Crypto Audit Project (OCAP) (habe) in seinem TrueCrypt-Audit kleinere Schwachstellen im Verschlüsselungs-Tool entdeckt, die aber einer Verwendung nicht entgegenstehen”. Dies galt für die Version 7.1a. Leider war dies dann auch die letzte uneingeschränkt nutzbare Version.

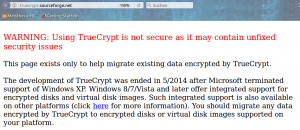

Nur wenige Wochen danach hieß es nämlich plötzlich, die Entwickler hätten das Interesse an einer Weiterentwicklung verloren, der Code sei unsicher und man solle doch bitte zu Microsofts “Bitlocker” wechseln. Angeblich (siehe Screenshot) hatte das mit dem Ende der Support-Phase für Windows XP zu tun, denn schließlich hätten die Nachfolger ja eigene Sicherheitsmechanismen eingebaut. Das stimmte die Community nachdenklich. Warum sollte ausgerechnet das (nunmehr fast erwiesenermaßen) sichere Tool so gravierend unsicher sein, dass die Entwickler zum Umstieg auf ein Closed-Source-Programm eines Herstellers raten, der in der Vergangenheit auch schon durch einen angeblichen “NSA-Key” im Windows-Crypto-Stack aufgefallen war? Allgemein gilt Open Source doch als der bessere Weg, da hier zumindest unabhängige Überprüfungen möglich sind. Sollte am Ende wie bei Lavabit der Geheimdienst dahinter stecken? Hat dieser die Entwickler vielleicht unter Druck gesetzt? Ausgeschlossen scheint es nicht, aber meines Wissens gibt es gegenwärtig keine gesicherten Erkenntnisse darüber, was dort wirklich abgelaufen ist.

The Next Generation

Und nun gibt es einen designierten Nachfolger: VeraCrypt. Es basiert dem Code von TrueCrypt 7.1a und wird bei Codeplex Github gehostet. Verantwortlich zeichnet die (laut Website) französische Firma IDRIX mit Sitz in Paris. Das Programm macht insgesamt einen guten Eindruck und bedient sich fast so, wie man es auch von TrueCrypt her kennt. Soweit ich das beurteilen kann, sind die gleichen Funktionalitäten vorhanden, also z.B. auch das “Hidden Volume”.

Allerdings habe ich nicht umsonst erwähnt, dass Codeplex der Hoster ist, denn “CodePlex is Microsoft’s free open source project hosting site”, wie es auf der Seite selbst heißt. Da denkt der Verschwörungstheoretiker schon gleich wieder in eine bestimmte Richtung. Doch immerhin haben wir es ja mit Open Source zu tun, und da gab es im Herbst 2016 ebenfalls ein Audit mit Schwerpunkt auf die geänderten Code-Teile.

Auch wenn das im Grunde eine gute Nachricht ist, ist es generell gut, aufmerksam zu bleiben. Abschließen möchte ich daher mit einem Zitat von Jürgen Schmidt aus seinem Kommentar Todesurteil für Verschlüsselung in den USA aus Oktober 2013, dem ich mich nur anschließen kann:

Sie müssen ab sofort davon ausgehen, dass er (Anm. d. Red.: der Cloud-Anbieter) keines seiner Versprechen in Bezug auf Sicherheit der an ihn gesendeten oder bei ihm gelagerten Daten mehr halten kann. Im Zweifelsfall haben US-Behördern sogar schon jetzt die Schlüssel, um Zugriff auf all diese Daten zu erhalten.

Zwar betrifft dies in der Cloud gehostete Dateien (was True- bzw. VeraCrypt nicht zwangsläufig tun), aber man kann ja nie wissen …

Neueste Kommentare