Nachdem der Hype um die DSGVO mit deren Inkrafttreten schlagartig auf Null zurück fiel, will ich ein Thema aber doch nochmal aufgreifen: USB-Sticks. Die bringen so einige Risiken mit sich, was insbesondere den Diebstahl oder das versehentliche Verlieren betrifft. Dagegen kann man nicht viel tun, aber man kann verhindern, dass noch schlimmeres passiert, z.B. mit VeraCrypt.

Was man aber auch so alles auf einem USB-Stick speichert: Kochrezepte, die Linksammlung, den Entwurf eines Briefes oder einer eMail, Musik zum “Unterwegs hören”, Videos, Katzenbilder (das musste einfach sein) und last but not least ein paar Kundendaten. Unwichtige Kundendaten, selbstverständlich! Die kennt doch eh jeder! Und natürlich speichern wir die Daten von jedem Kunden in einem extra Ordner, damit nichts durcheinander kommt. Alles gut. Alles gut?

Dann vergessen wir den USB-Stick nach einem Einsatz beim Kunden in dessen Rechner. Diese USB-Buchsen sind ja auch manchmal echt schwer zugänglich. Wenn der Blick nicht zufällig auf den Stick fällt, weil er auf der Rückseite eines Towers eingesteckt ist, dann kann sowas schon mal passieren. Du musstest vielleicht auf allen Vieren unter den Schreibtisch kriechen, um an diese verdammten Buchsen heranzukommen, da kann man schon mal vergessen, dass man den Stick wieder mitnehmen sollte. Und nun? Ist das schon ein Datenschutzverstoß? Ja, ich weiß. “Wer soll sich denn für diese Daten interessieren?”

Vielleicht interessiert sich auch wirklich niemand dafür. Wer nimmt schon ein zusätzliches Laufwerk im Explorer wahr, wenn man nicht gezielt danach sucht? Es gibt Unternehmen, bei denen eine solche Menge an Laufwerksbuchstaben für Netzwerkressourcen voreingestellt sind, dass man oft Schwierigkeiten erwartet, überhaupt noch einen freien Buchstaben für den USB-Stick zu finden. Da fällt einer mehr oder weniger nicht besonders auf.

In diesem Artikel

Vera unterwegs

Nun gut, wenn ein Laufwerksbuchstabe kein Problem ist, dann sind zwei hoffentlich auch keins. Denn da hätte ich eine Idee. Nehmen wir einen beliebigen USB-Stick oder eine externe, per USB angebundene Festplatte. Nehmen wir ferner an, wir wollten darauf ein paar Kundenprojekte und noch einige andere vertrauliche Daten speichern. Das mit den Verzeichnissen ist zwar eine gute Idee für uns, aber leider auch für den potentiellen Datendieb, besonders wenn die Verzeichnisnamen mit dem Kundennamen identisch sind – des einen Freud’, des ander’n Leid. So geht das also nicht.

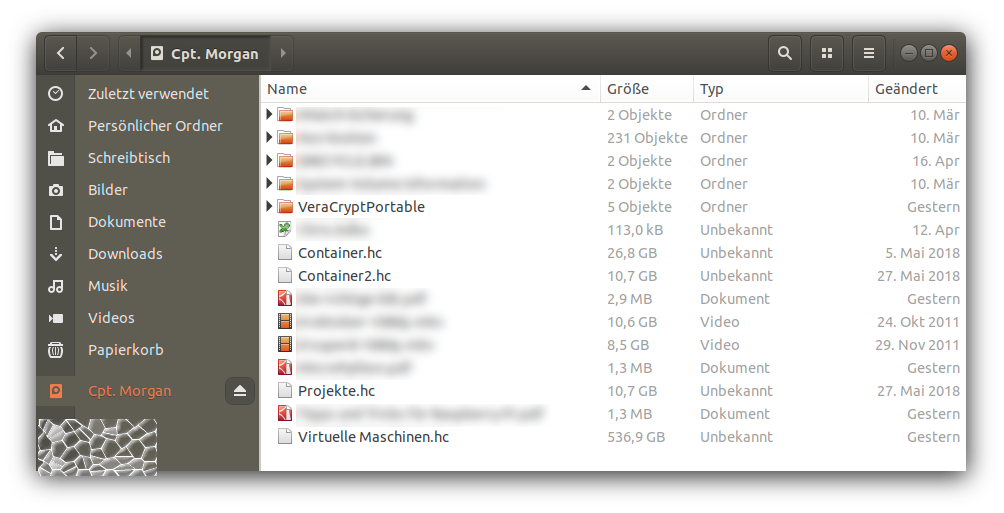

Da kommt uns “Vera” zu Hilfe. VeraCrypt ist der Nachfolger des unter mysteriösen Umständen eingestellten Projektes TrueCrypt. “VeraCrypt bietet die Möglichkeit, gesamte Systeme, einzelne Partitionen oder sogenannte Container zu verschlüsseln. Bei letzterem handelt es sich um spezielle Dateien mit fester Größe, die nach dem Entschlüsseln wie virtuelle Laufwerke behandelt werden.” (Wikipedia) Ein paar solcher Container habe ich in dem folgenden Beispiel auf einer externen Festplatte angelegt. Ich habe ihnen den Standard-Dateityp “hc” (steht wohl für “hidden content” oder sowas) zugewiesen, was aber nicht unbedingt sein müsste. Wenn man will, darf es jeder beliebige Dateiname sein, also auch “meine-katze.jpg”. Und wer so richtig paranoid ist, nutzt noch ein “hidden volume”, auf das ich hier aber nicht weiter eingehen möchte.

Auf unserem Heimatrechner installieren wir am besten VeraCrypt, das es übrigens für Windows, MacOS und diverse Linuxe gibt. Jeder Container ist problemlos auf allen Rechnern durch VeraCrypt mountfähig. Ob das im Container eingerichtete Dateisystem dann allerdings “verstanden” wird, kommt auf das Betriebssystem an. VeraCrypt unterstützt FAT, extFAT, NTFS und Ext2/3/4.

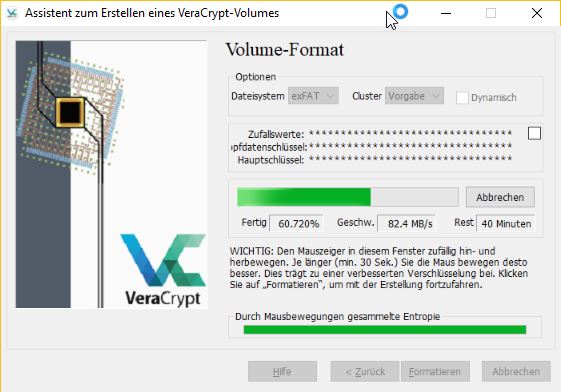

Zunächst müssen wir auf dem Stick oder der Platte einen Container anlegen. Das geht in der VeraCrypt-Software mittels “Create Volume” und kann – nach einigen anfänglichen Auswahlen und Eingaben – schon ein wenig dauern. Das ist natürlich abhängig von der Größe des Containers und der Schreibgeschwindigkeit. Diese Zeit müssen wir dem System geben, aber gottseidank nur einmal zu Beginn. Danach geht das Mounten, Dismounten, Lesen und Schreiben normal schnell.

Nachdem die Vorbereitungen erledigt sind, muss der Container in VeraCrypt gemountet werden. In Windows wird dann ein frei wählbarer Laufwerksbuchstabe damit verbunden, über den wir ganz normal auf unsere Daten zugreifen können. Unter Linux wird das Verzeichnis des Containers z.B. als /media/veracrypt1 eingebunden. Danach erledigt die Software die Ver- und Entschlüsselung transparent für uns. Am Ende der Arbeit klicken wir in VeraCrypt auf “Dismount”, bevor wir wie gewohnt den USB-Stick aushängen und – hoffentlich – nicht vergessen mitzunehmen :-)

Wenig ist besser als nichts

Ob nun vergessen oder gestohlen, der Finder oder Dieb erkennt zwar anhand der Dateierweiterungen, dass hier VeraCrypt im Einsatz ist, aber ohne unser Passwort kommt er (oder sie – als ob Frauen sich nicht für Geheimnisse interessieren würden!) nicht an die Daten heran. Dem Datenschutz ist somit genüge getan.

Vielleicht sind Geheimdienste tatsächlich in der Lage, mit Hilfe von Quantencomputern unseren Schutz zu knacken. Da bleibt dann nur noch hoffen und beten. Es ist sicher besser, ein nahezu sicheres System zu verwenden, um den überwiegenden Teil der Bösen Jungs auszusperren, als ein von vornherein komplett unsicheres, das jeder Depp knacken kann.

VeraCrypt Portable

Doch was tun, wenn wir auf dem Kundenrechner VeraCrypt nicht installieren dürfen? Dafür bietet sich die portable Version von VeraCrypt an, und genau dies zeigt der obige Screenshot. Dort habe ich nämlich einen Ordner VeraCryptPortable angelegt, in den ich das Programm installiert habe. So kann es direkt von unserem Laufwerk aufgerufen werden, ohne die Festplatte des Kunden damit zu belästigen. Dies muss natürlich außerhalb eines verschlüsselten Containers geschehen, sonst hätten wir ein hausgemachtes Henne-Ei-Problem.

Allerdings benötigt man hierzu Adminrechte auf dem Zielrechner. Zu Risiken und Nebenwirkungen fragen Sie Ihren IT-Berater.

Neueste Kommentare